Nuevo malware puede robar tus criptomonedas de MetaMask, Binance y otros monederos en macOS

El descubrimiento de Cado Security ha desmentido completamente la creencia de que los sistemas macOS son inmunes al malware. Esta revelación concierne a un nuevo malware-as-a-service (MaaS) llamado “Cthulhu Stealer”, que apunta a usuarios de macOS mediante métodos engañosos.

El aumento de Cthulhu Stealer indica que ningún sistema está completamente seguro contra las amenazas cibernéticas.

¿Cómo el malware roba criptomonedas a los usuarios de Mac?

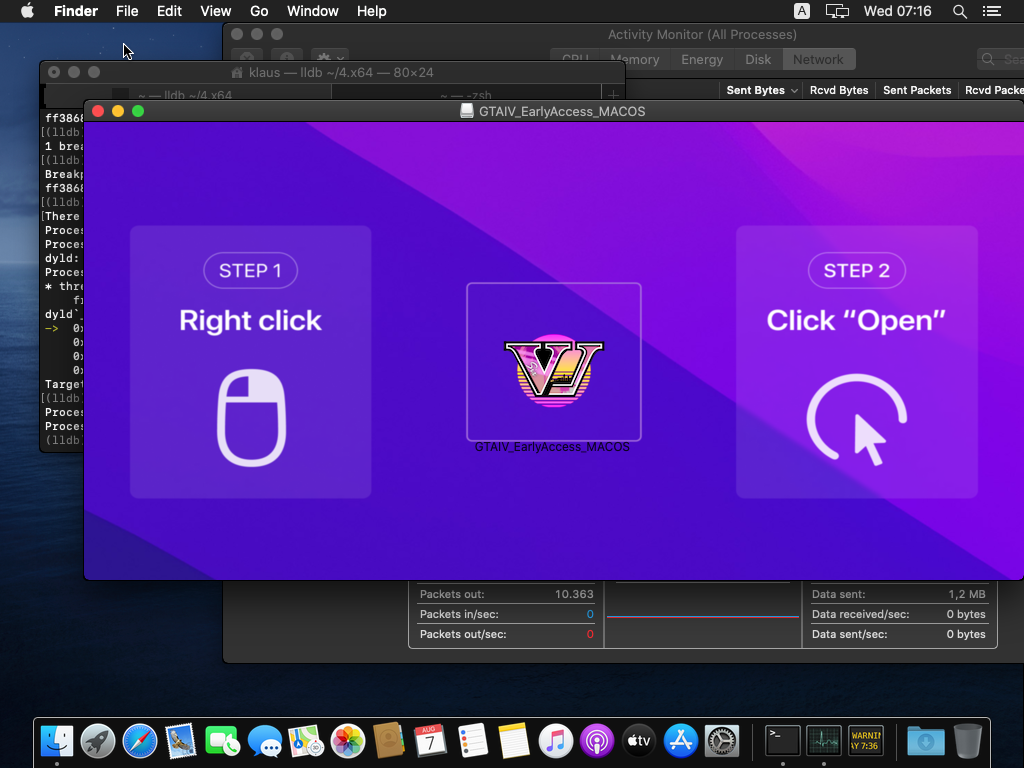

Cthulhu Stealer se disfraza de aplicaciones legítimas como CleanMyMac y Adobe GenP y software que afirma ser un lanzamiento anticipado de “Grand Theft Auto VI.”

Una vez que el usuario monta el archivo DMG malicioso, se le solicita que ingrese las contraseñas del sistema y de MetaMask. Este engaño inicial es solo el comienzo.

Captura de pantalla de la imagen del software malicioso. Fuente: Cado Security

Después de la entrada de credenciales, el malware utiliza osascript, una herramienta de macOS, para extraer contraseñas del Keychain del sistema.

Esta información, incluyendo detalles de monederos de criptomonedas como MetaMask, Coinbase y Binance, se compila en un archivo zip. Este archivo, identificado por el código de país del usuario y la hora del ataque, contiene la información robada.

Cthulhu Stealer también roba datos de otras plataformas, incluyendo:

- Monederos en extensiones de Chrome

- Información de usuarios de Minecraft

- Wasabi Wallet

- Contraseñas de Keychain

- Contraseñas de SafeStorage

- Datos de juegos, caché y registros de Battlenet

- Cookies de Firefox

- Daedalus

- Electrum

- Atomic Wallet

- Harmony Wallet

- Enjin

- Hoo

- Dapper

- Coinomi

- Trust Wallet

- Blockchain Wallet

- XDeFi

- Cookies del navegador

- Información de cuenta de Telegram Tdata

Además, Cthulhu Stealer recopila información detallada del sistema como la dirección IP, el nombre del sistema y la versión del OS. Luego envía estos datos a un servidor de comando y control (C2), permitiendo a los atacantes refinar sus estrategias.

Los estafadores cobran 500 dólares al mes por Cthulhu Stealer

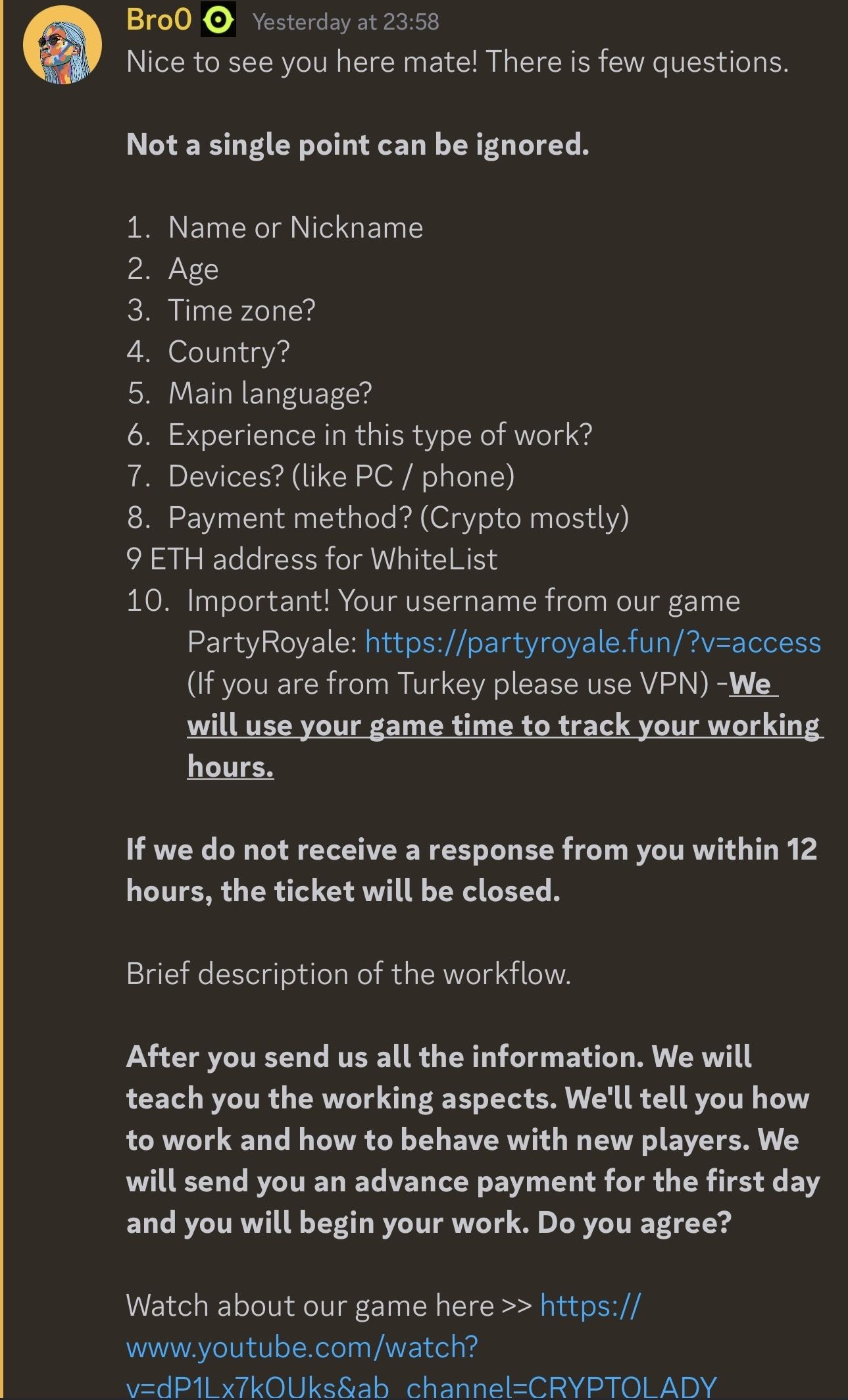

Los estafadores utilizan diversas estrategias para atrapar a las víctimas y que instalen el malware. Por ejemplo, en redes sociales, algunos estafadores se hacen pasar por empleadores que ofrecen trabajos que requieren descargar software para rastrear las horas de trabajo.

Estas ofertas vienen con un sentido de urgencia, empujando a la víctima potencial a descargar la aplicación rápidamente.

Capturas de pantalla de estafador intentando atrapar a la víctima para instalar software malicioso. Fuente: Captura de pantalla de Discord

Los desarrolladores y afiliados detrás de Cthulhu Stealer, conocidos como el Cthulhu Team, utilizan Telegram para gestionar sus operaciones.

“El stealer parece estar siendo alquilado a individuos por 500 dólares al mes, con el desarrollador principal pagando un porcentaje de las ganancias a los afiliados basado en su despliegue. Cada afiliado del stealer es responsable del despliegue del malware. Cado ha encontrado Cthulhu stealer [siendo] vendido en dos mercados de malware bien conocidos que se utilizan para la comunicación, arbitraje y publicidad del stealer, junto con Telegram,” Cado informó a los lectores.

Para protegerse, los usuarios de criptomonedas deben instalar software antivirus de renombre que esté específicamente diseñado para macOS.

También deben ser cautelosos con las oportunidades de empleo que requieren descargas inmediatas de software. Las actualizaciones regulares de software pueden reducir aún más el riesgo de infecciones por malware.

Bitcoin

Bitcoin  Ethereum

Ethereum  Tether

Tether  USDC

USDC  Dogecoin

Dogecoin  TRON

TRON  Cardano

Cardano  Stellar

Stellar  Chainlink

Chainlink  Hedera

Hedera  Bitcoin Cash

Bitcoin Cash  Litecoin

Litecoin  LEO Token

LEO Token  Monero

Monero  Cronos

Cronos  Dai

Dai  Ethereum Classic

Ethereum Classic  OKB

OKB  Algorand

Algorand  VeChain

VeChain  Cosmos Hub

Cosmos Hub  Gate

Gate  KuCoin

KuCoin  Stacks

Stacks  Tezos

Tezos  Theta Network

Theta Network  IOTA

IOTA  Tether Gold

Tether Gold  Zcash

Zcash  TrueUSD

TrueUSD  NEO

NEO  Polygon

Polygon  Decred

Decred  Dash

Dash  Ravencoin

Ravencoin  Qtum

Qtum  Basic Attention

Basic Attention  Zilliqa

Zilliqa  0x Protocol

0x Protocol  Synthetix Network

Synthetix Network  Holo

Holo  Siacoin

Siacoin  DigiByte

DigiByte  Enjin Coin

Enjin Coin  Ontology

Ontology  Nano

Nano  Status

Status  Hive

Hive  Waves

Waves  Lisk

Lisk  Steem

Steem  Numeraire

Numeraire  Pax Dollar

Pax Dollar  BUSD

BUSD  Huobi

Huobi  NEM

NEM  OMG Network

OMG Network  Bitcoin Gold

Bitcoin Gold  Ren

Ren  Bitcoin Diamond

Bitcoin Diamond  Augur

Augur